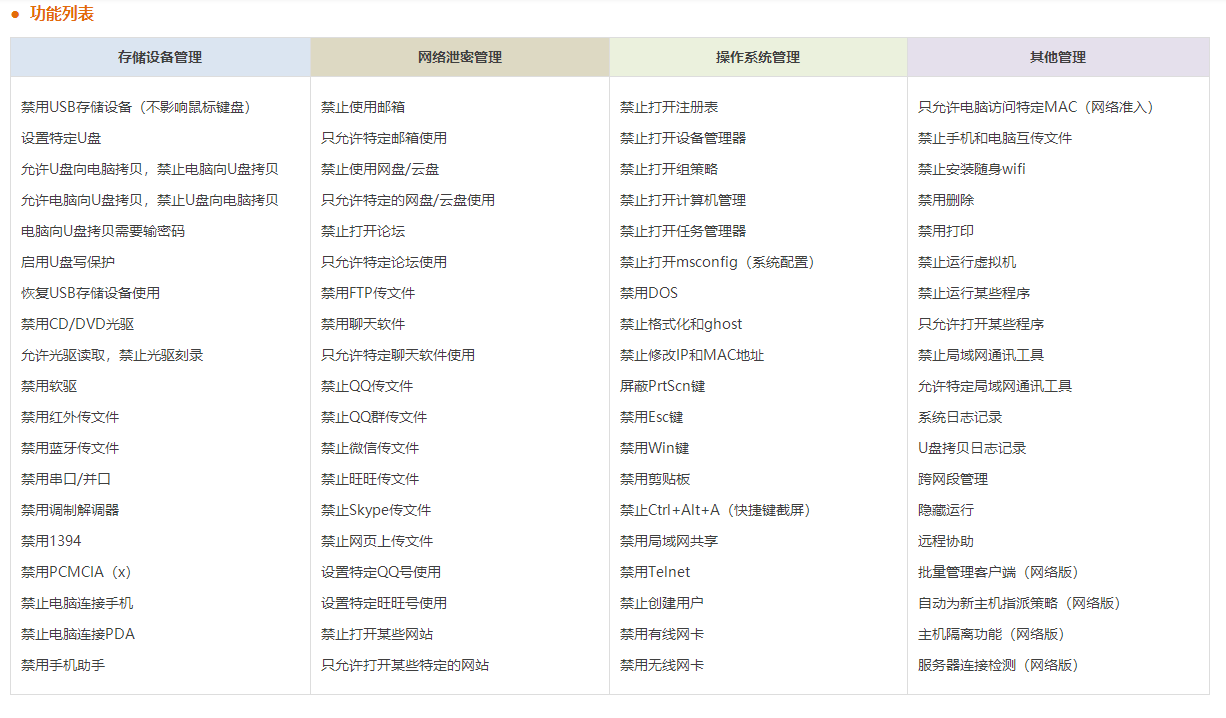

大势至电脑文件防泄密系统(下载地址:https://dashizhi.com/Download_Center)是一款保护电脑文件安全、严防企业商业机密外泄的软件产品。系统主要从三个维度进行管理,即USB存储设备控制、上网行为控制、操作系统控制,从而构建立体化、全方位信息安全防护平台。大势至电脑文件防泄密系统可以禁止一切USB存储设备连接电脑拷贝资料,不控制鼠标、键盘、U盾等USB非存储设备,还可以灵活管控光驱、软驱、红外、蓝牙、随身wifi、聊天软件、网盘、邮箱、注册表、应用程序、网卡、随身wifi等多项功能。大势至电脑文件防泄密系统安装和操作十分简单快捷,各项功能划分精细齐全,控制精准有效,目前已成功应用百万终端,积累了丰厚的行业经验。系统分为两个版本,即单机版和网络版,单机版逐一管理,网络版有管理端,可以统一管理。

安装部署

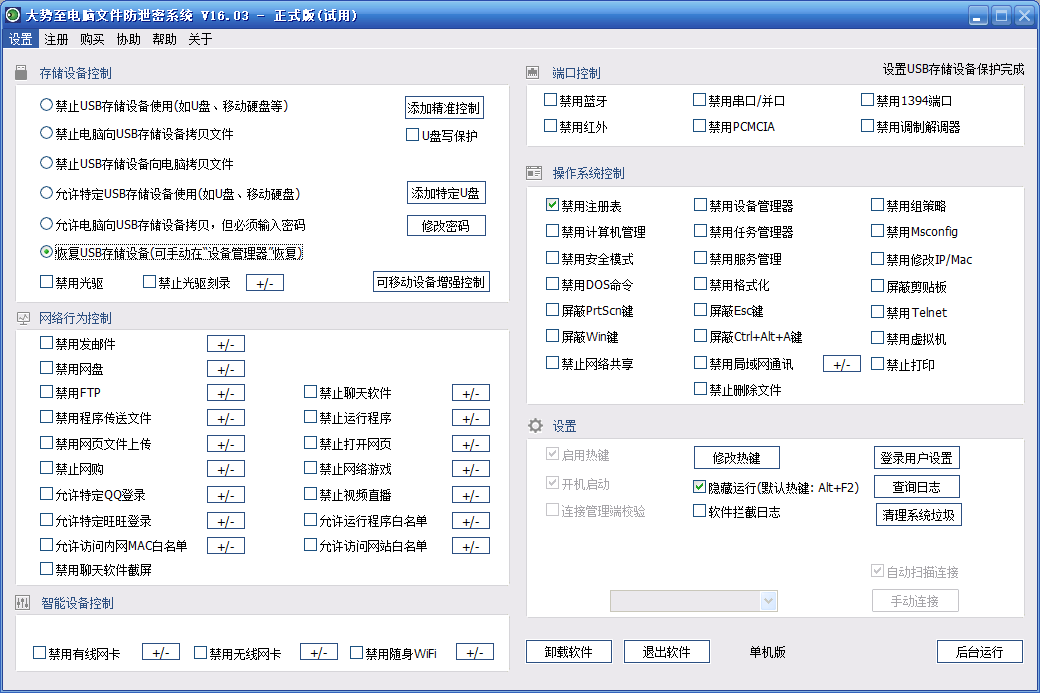

大势至电脑文件防泄密系统设计得非常智能和人性化,安装操作简单快捷,软件的功能大部分都在界面上,根据需要直接勾选,立即生效。

单机版软件:控制哪台电脑就在哪台电脑安装,几秒钟即可操作完毕,设置完成后点“后台运行”,每次开机后自动隐藏运行,无需维护。

网络版分管理端和客户端,服务器上安装管理端,被控电脑安装客户端,全部设置都在管理端完成,既可以批量设置,也可以逐一控制。客户端在电脑开机后自动隐藏运行,无需维护。

软件不需要更改网络环境,支持多网段和三层交换机环境,不需要加装任何设备,不需要任何特殊设置,支持所有主流的操作系统,兼容性、稳定性都非常好,是一款非常成熟的信息安全管理软件。

系统基于 USB 存储协议在 Windows 系统底层对存储设备进行读写控制,可自动识别 USB 存储设备类型。一旦 USB 存储设备插入到安装客户端的计算机中 , 客户端通过设备标识或者设备的序列号识别 USB 存储设备 ,按照已设定的存储设备控制策略的权限类型对 USB 存储设备进行读写控制,标准的USB存储设备,如U盘 ,移动硬盘等,可以设置成四个权限:禁用、只读、只写、放行,此外,还可以设置只允许 U盘向电脑拷贝文件,禁止电脑向U盘拷贝,或者反向控制。还可以设置只允许特定 USB存储设备使用,或者向USB存储设备复制文件必须输入管理员密码等。

系统对于禁止文件发送,禁止文件上传,其主要原理是利用 API Hooking 技术,在windows系统下,与文件操作相关的几个API,如copyFile、MoveFile等,通过拦截这几个 API,便可以知道用户对文件的操作行为,进而便可以阻止文件向外发送、 拖拽、 拷贝、 移动等行为,从而防止机密资料外泄。