案例1:闫某系某政法大学刑事侦查专业硕士研究生,研究方向为物证技术。2015年9月至2016年3月,为撰写硕士论文收集资料,闫某从学校图书馆借阅了《刑事科技导论》《XX市公安局2010—2013年刑事案件汇编》等书籍资料,部分标注“秘密”或“内部资料 严禁外传”,又从其所属的刑事司法学院资料室借阅了《2009年XX省公安机关政内保典型案例》《刑事勘验与现场绘图指南》等书刊,其中有1份标注“机密”。经查,闫某都办理了普通的借阅手续,学校图书馆虽制定了关于涉密书刊资料外借和复制的规章制度,但没有得到严格执行,学院资料室仅在固定资产管理规定中提及涉密资料应当专人管理,但没有真正落实。闫某对借阅书刊资料进行拍照(部分使用文字识别软件转换为电子文档),保存在个人笔记本电脑中,在向其导师、校外导师报送稿件以及向7家杂志社投递稿件时,使用互联网邮箱传递了1份涉密资料。核查中还发现,闫某有使用互联网云盘备份资料的习惯,在其云盘上存储了大量专业资料,部分属于公安机关警务工作秘密信息。事件发生后,学校上级主管部门组织对互联网上的涉密及内部信息进行清理,该政法大学重新制定了涉密书刊资料使用管理细则并指定各级管理责任人,同时依纪给予闫某记过处分,对其作出硕士论文内审不合格及延期毕业处理。

应当说,高校学生并非涉密人员管理的重点关注对象,但少部分学生尤其是研究生基于其专业领域和研究方向,可能会接触到少量国家秘密信息。这些学生因论文写作、课题研究的需要,往往会大量收集各类资料,而他们基本上都没有接受过系统的保密基础知识和技能培训,在一定程度上存在着管理真空。

案例2:2018年7月,某市保密局在工作中发现,该市科技局办公室副主任孙某使用的非涉密计算机中存储、处理涉密文件资料。经查,孙某原为某军区通信部门干部,后调至后勤部门,在服役期间,孙某收集了大量与其职务相关的文件资料(经鉴定其中1份属于军事秘密),将其数字化后存储于个人的笔记本电脑。2012年孙某转业到某市发改委信息中心,继续收集与业务有关的文件资料,至2017年调至该市科技局前,共收集了包括1份机密级、7份秘密级在内的1100多份发改领域文件资料。孙某将所有收集到的文件资料分门别类,集中存储于个人笔记本电脑。2018年2月,为撰写相关文稿作参考,孙某使用移动硬盘将部分数据导出至其在科技局的办公电脑,直至案发。事件发生后,该市纪委监委依纪给予孙某政务处分,同时责令其作出深刻检查,并在全市范围内通报。

很多机关单位工作人员因业务需要,有收集与其具体从事工作有关资料的习惯,少数人甚至把收集范围扩大到与己无关的业务。其中一些人在办理退休、调动、辞职、解聘、退役等离职手续时,往往只对有形的国家秘密载体和涉密信息设备进行清退,而将其收集的电子文件资料复制到个人的信息设备内,为日后的工作、学习作参考,造成很大的泄密隐患。

案例3:2017年12月,有关部门发现,博客“老兵123”违规发布1份有关军队转业干部安置工作的文件,经鉴定属于秘密级国家秘密。经查,当事人郭某于1993年从部队退伍,被安置在县农业局工作。因对安置待遇不满,郭某长期向市、县有关部门信访。为对其诉求提供依据,其通过多种渠道收集关于军人转业、退伍安置及优抚方面的政策和规定,同时在互联网上搜索相关内容,并陆续发布到自己注册的博客中,供自己和战友使用。2012年至2014年,郭某共在其博客“老兵123”上发布文章31篇,除两篇为本人手机拍照后上传,其余的都是从其他网站或论坛转发,来源文件均未标注国家秘密标识。

互联网网站、论坛、博客经常相互转发文章,多次转发的现象也极为普遍,其中也可能会包含涉密文件资料,而这些涉密文件资料在被转发时往往会被删除国家秘密标识并转换格式,从文章外部特征上已经很难判断出其国家秘密属性。在网络上不加区分地收集、转发文件资料,特别是收集、转发一些较为敏感领域的文件资料,客观上可能会导致涉密文件资料的进一步扩散。

案例警示与防范措施

出于工作、研究等目的,需要收集文件资料的机关单位及其人员,应当时刻绷紧保密这根弦,注意在以下4个方面做好防范工作。

1.岗位职责范围。应当严格按照实际工作需求收集,具体到机关单位工作人员而言,就是必须基于岗位职责要求,和本人从事的具体工作内容相关。案件查处实践中发现,少数机关单位工作人员有“资料控”的倾向,无差别、尽可能地网罗一切其可以接触到的文件资料,虽然其动机一般都是大量占有资料为今后工作、学习参考,但这种超范围收集资料的行为本身也有可能构成保密违规行为。

2.资料合法来源。文件资料应当从正常渠道收集,确保其合法性和正确性,同时也确保了涉密文件资料的知悉范围符合保密规定。互联网上既有官方正式公布或授权指定媒体公布的文件,也有其他网站或者自媒体转载的来源不明的信息,在收集、使用时需要甄别其性质和来源,原则上非官方媒体正式公布的文件资料不得作为开展相关工作、研究的正式依据。

3.文件资料管控。对已经收集到的涉密文件资料,应当按照其不同密级和保密期限分级分类管理,对于经过批准复制、下载、汇编、摘抄的涉密文件资料按照原件管理。需要注意的是,收集、使用涉密文件资料的机关单位必须为实际工作中确有必要知悉且具备相应保密条件,坚决杜绝向无直接业务关系或无隶属关系的机关单位发送、索要涉密文件资料。

4.移交清退销毁。相关人员在发生岗位变动、部门调整、退休转业等离职离岗情形时,应当将其保管的文件资料全部移交或清退,并办理相关手续。收集的涉密文件资料使用完毕后,除按规定留存或存档外,应当及时送交销毁工作机构或承销单位销毁。鉴于收集工作客观上会产生较多的复印件和电子文件,在移交清退销毁时,需要注意仔细检查,防止遗漏。

公司如何保护内部资源和文件安全,防止员工利用职务便利造成的文件泄密问题?

大势至电脑文件防泄密系统(下载地址: https://www.dashizhi.com/products_technology/products/13.html)介绍:

大势至(北京)软件工程有限公司实时推出了可以有效控制电脑USB口使用、防止电脑随意使用优盘的“大势至电脑文件防泄密系统”。大势至电脑文件防泄密系统是一款适用于Windows操作系统的USB设备监控管理软件。该软件适用于企业、政府、军队、广告公司、设计单位等对信息安全性有特殊要求的机构,主要用于防止外部或内部人员有意或随意使用U盘、移动硬盘等USB移动存储设备拷贝内部机密信息而给单位带来的重大损失,达到有效保护单位商业机密的目的。

2、系统功能

系统主要提供了以下核心功能:

a、全面监控USB存储设备的使用。

》禁止电脑连接一切USB存储设备,包括:优盘、移动硬盘、手机、平板等,不影响USB鼠标、键盘、加密狗等。》设置特定U盘,即电脑只能识别白名单列表中的U盘。同时还可以对特定U盘进行二次权限设置。

》只允许从U盘向电脑拷贝文件,禁止电脑向U盘拷贝文件,或只允许电脑向U盘拷贝文件,禁止U盘向电脑拷贝文件。

》 密码权限设置。设置从电脑向U盘、移动硬盘拷贝文件时需要输入管理员密码。

》禁用CD/DVD光驱、禁止光驱刻录功能,但是允许光驱读取、禁用软驱。

》监控USB存储设备拷贝记录。详细记录U盘拷贝电脑文件时的日志,包括拷贝时间、文件名称等。

b、全面防止网络途径泄密的行为

图:大势至电脑文件防泄密系统(单机版)

2)网络版界面:

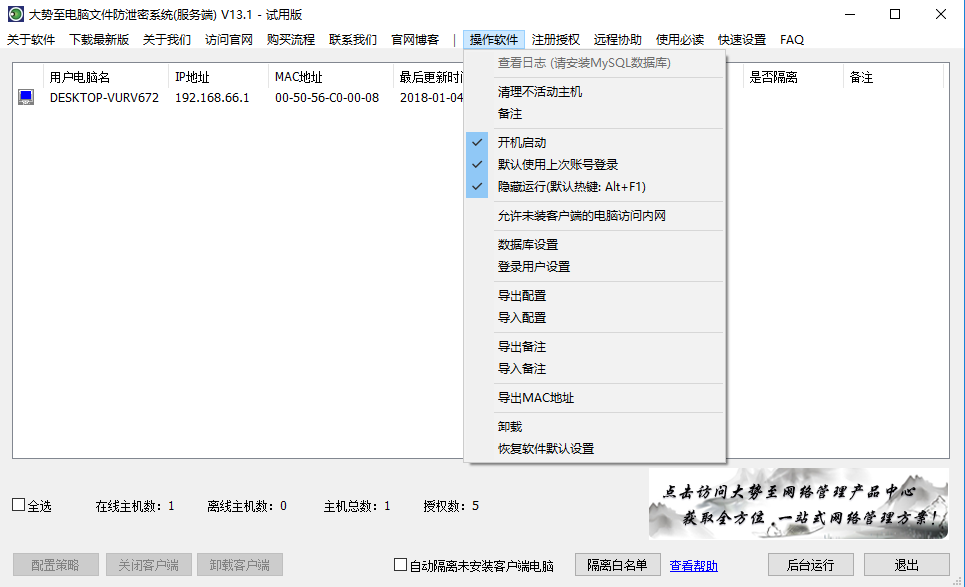

图:管理端界面

b、全面防止网络途径泄密的行为

》禁止聊天软件泄密。设置特定QQ、允许QQ聊天但禁止传文件、禁止QQ群传文件、禁止微信传文件等。

》禁止邮箱外传文件。禁止登录一切邮箱、允许登录特定邮箱、只允许收邮件禁止发送邮件等。

》禁止网盘向外传文件。禁止使用一切网盘、云盘,也可以设置使用特定网盘、云盘等。

》程序黑白名单管理。设置禁止运行的程序列表,或者设置只允许运行的程序列表。

》网页黑白名单管理。设置禁止打开的网址名单,或者设置只允许打开的网址名单。

》禁止登录论坛、博客、贴吧、空间等,禁止使用FTP上传文件、禁止手机和电脑通过网络互传文件等。

c、操作系统底层防护

》禁用注册表、禁用设备管理器、禁用组策略、禁用计算机管理、禁用任务管理器、禁用Msconfig、禁用安全模式、禁用光盘启动电脑、禁用红外、禁用串口/并口、禁用1394、禁用PCMCIA、禁用调制解调器

》禁用U盘启动电脑、禁用DOS命令、禁用格式化和Ghost、禁止修改IP/Mac、屏蔽PrtScn、屏蔽Esc键、屏蔽剪贴板、禁止网络共享、禁止查看进程、屏蔽Win键、屏蔽Ctrl+Alt+A键、禁用Telnet、开机系统自动隐藏运行

》设置全局白名单、禁止局域网通讯、禁用虚拟机、禁止创建用户、禁用有线网卡、禁用无线网卡、禁止安装随身WIFI、禁用蓝牙、登录密码设置、软件唤出热键管理、安装目录权限管理、UAC管理、恢复管理

》禁止开机按F8进入安全模式、禁止光驱启动操作系统、禁止U盘启动操作系统、禁止PE盘启动电脑等,防止各种手段绕过系统监控的情况。

大势至电脑文件防泄密系统基于单机版和网络版两种架构,单机版安装在一台电脑上;网络版基于C/S架构,分为管理端和客户端,管理员电脑安装管理端,局域网其他电脑安装客户端。

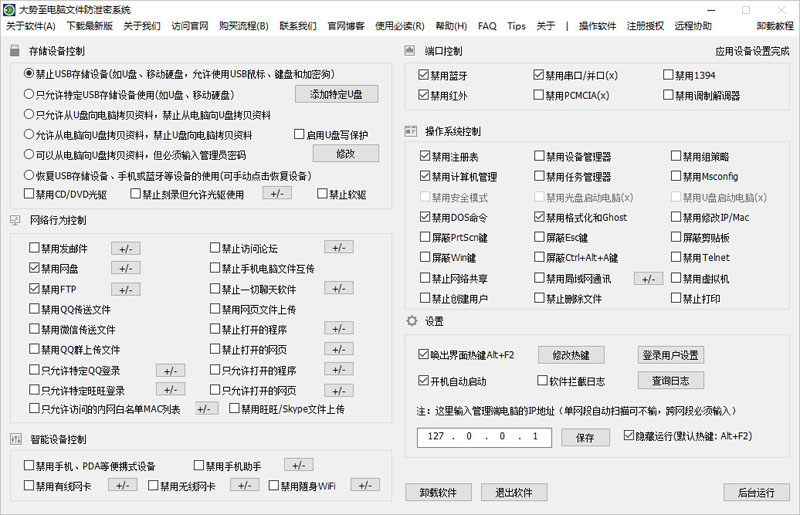

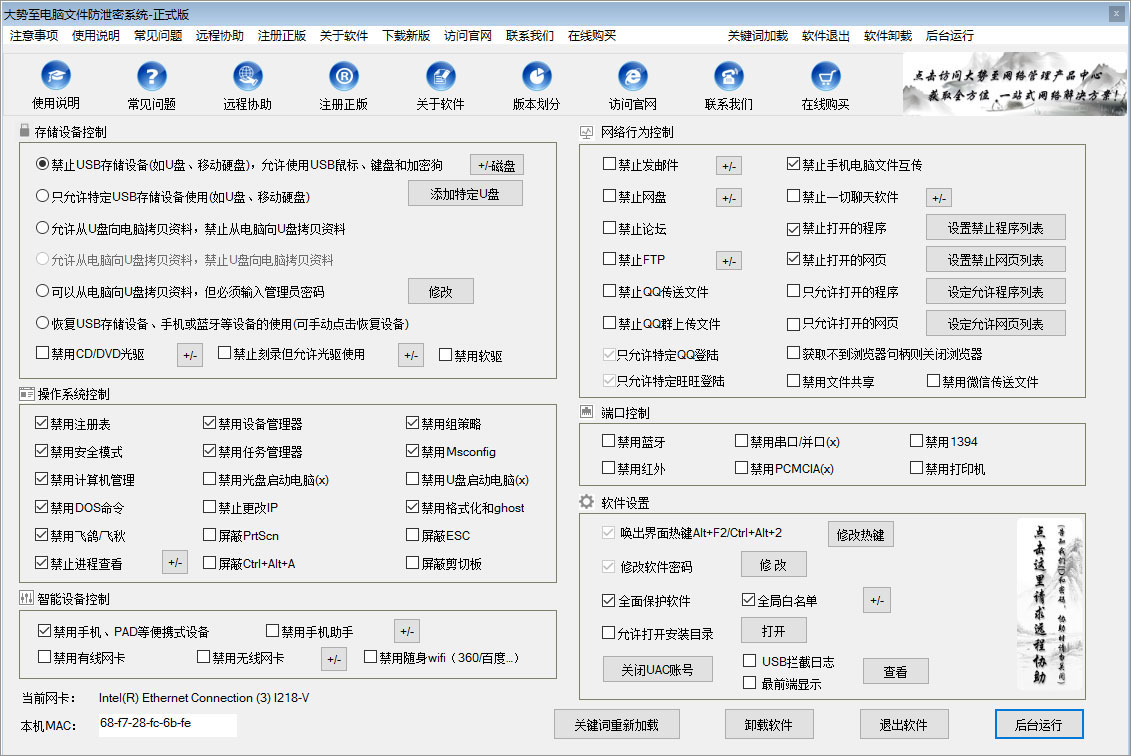

1)单机版界面:

1)单机版界面:

图:大势至电脑文件防泄密系统(单机版)

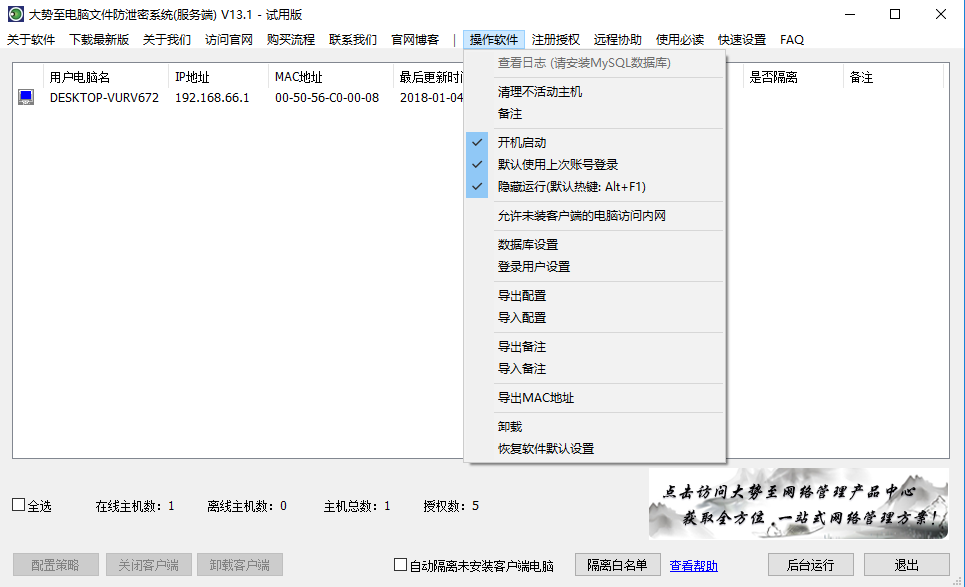

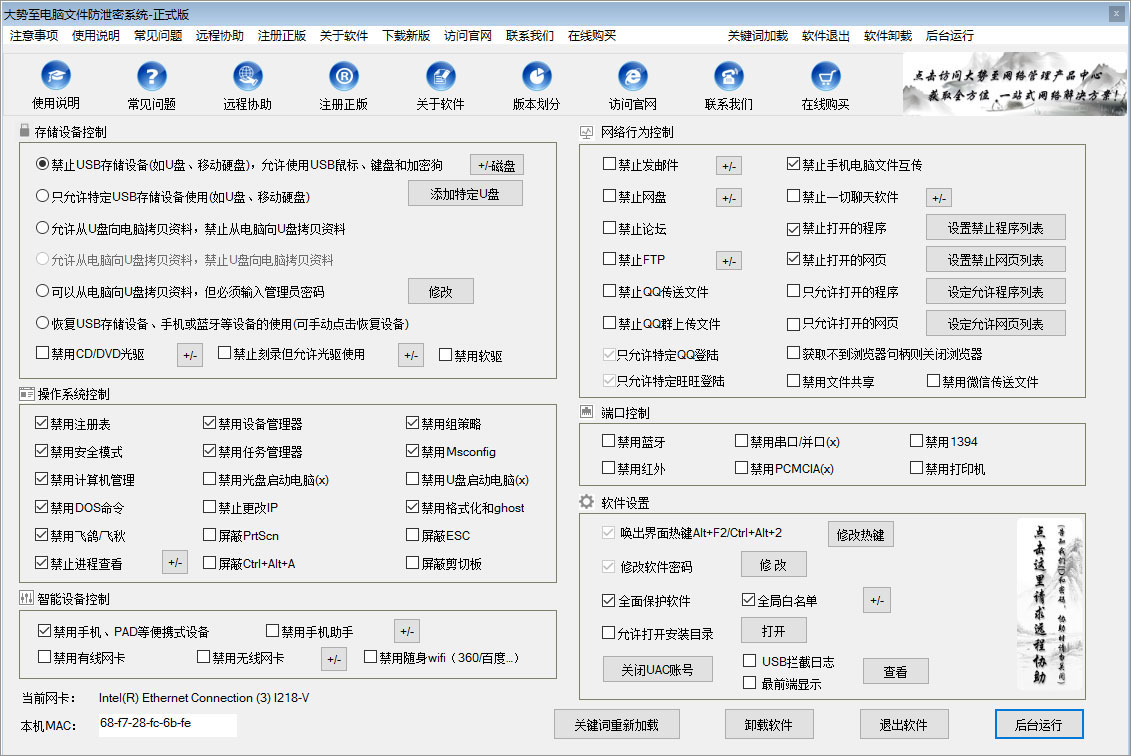

2)网络版界面:

图:管理端界面